Warum DoD-Löschung bei Flash-Speichern nicht funktioniert (und was tatsächlich hilft)

Warum mehrfache DoD-Überschreibverfahren trotz weiter Verbreitung nicht auf Flash-Speicher übertragbar sind

Lange Zeit bedeutete sicheres Löschen vor allem eines: Daten überschreiben. Dann noch einmal überschreiben. Und vielleicht ein drittes Mal, um auf Nummer sicher zu gehen. Dieser Ansatz funktionierte, war messbar und passte gut zu den Richtlinien des US-Verteidigungsministeriums aus den späten 1990er-Jahren.

Das war früher richtig. Heute ist es das nicht mehr. Tun wir nicht länger so, als hätte sich nichts geändert.

Das Problem ist nicht, dass die DoD-Löschrichtlinien falsch waren. Das Problem ist, dass sich die Speichermedien grundlegend verändert haben – während viele Löschgewohnheiten gleich geblieben sind.

Warum DoD-Löschung ursprünglich sinnvoll war

Klassische DoD-Überschreibverfahren wurden für magnetische Speichermedien entwickelt: Festplatten und Bänder, bei denen Daten an festen physischen Positionen lagen. Jeder Sektor war direkt per Software adressierbar. Wurden neue Muster oft genug über einen alten Sektor geschrieben, konnte man davon ausgehen, dass die ursprünglichen magnetischen Domänen verschwunden oder nicht mehr rekonstruierbar waren.

Mehrfaches Überschreiben war kein Aberglaube. Es zielte auf reale forensische Methoden ab, mit denen Restmagnetisierung erkannt werden sollte. Die Annahmen waren korrekt – weil die Hardware mitspielte.

Flash-Speicher tut das nicht.

Flash-Speicher durchbricht das Überschreibmodell

NAND-Flash-Speicher – USB-Sticks, SD-Karten, microSD, CompactFlash, SSDs – führten eine Abstraktionsschicht ein, die es bei magnetischen Medien nie gab. Daten werden nicht mehr direkt an feste physische Speicherorte geschrieben. Stattdessen verwaltet ein Controller, wo die Daten tatsächlich liegen.

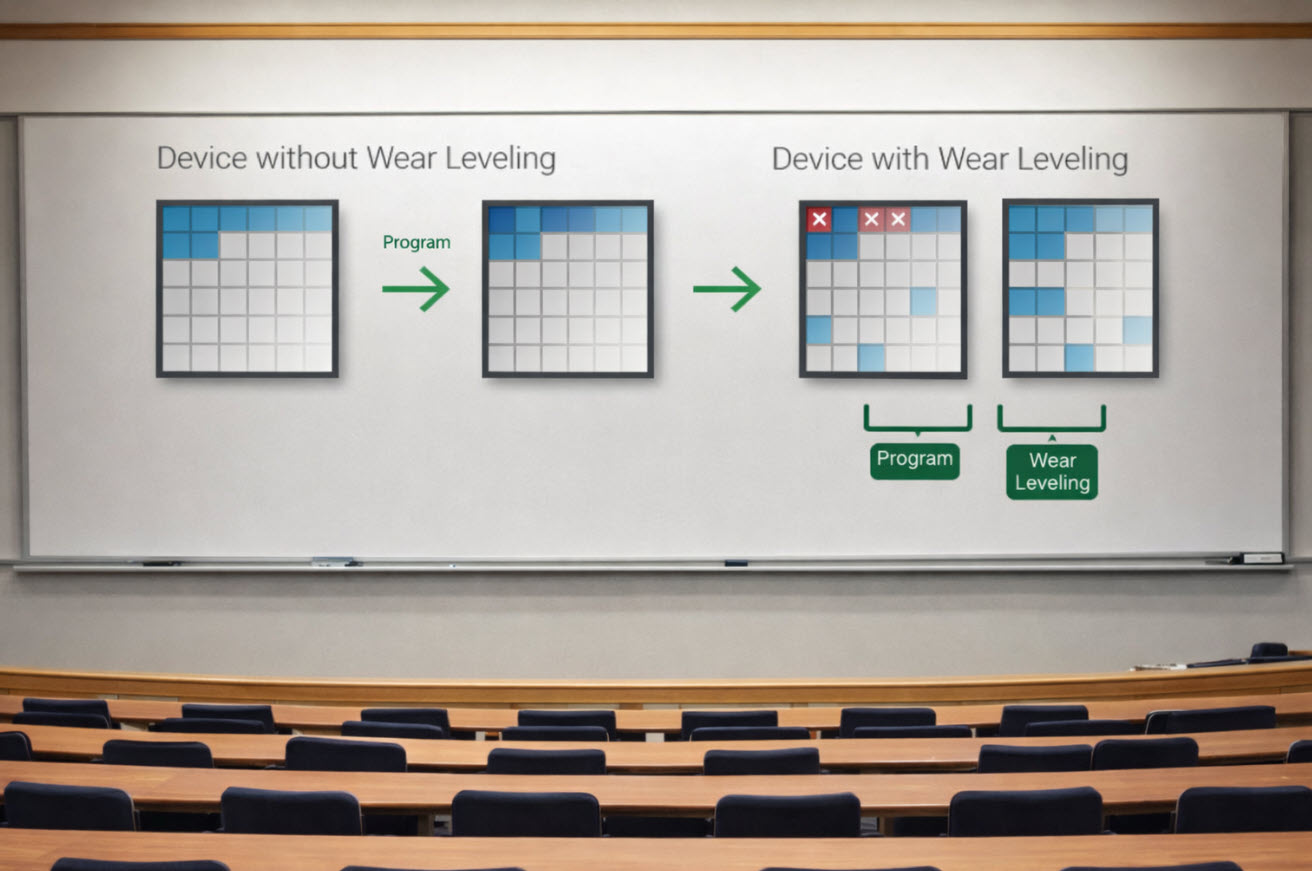

Dieser Controller führt Wear-Leveling, Block-Ummapping und das Ausmustern fehlerhafter Blöcke durch. Logische Blockadressen, die dem Host präsentiert werden, werden dynamisch auf physische NAND-Zellen abgebildet. Einige physische Blöcke sind bewusst verborgen. Andere werden nach Fehlern außer Betrieb genommen. Viele sind über die normale Lese-/Schreibschnittstelle niemals direkt erreichbar.

Das führt zu einer einfachen, aber unbequemen Wahrheit: Software kann nicht zuverlässig jeden physischen Block eines Flash-Speichers adressieren.

Das ist keine Meinung. Moderne Richtlinien zur Medien-Sanitisierung halten dies inzwischen ausdrücklich fest. Überschreibbasierte Löschung kann bei Flash-Speichern nicht garantieren, dass alle zuvor geschriebenen Daten entfernt werden, da nicht alle Speicherbereiche vom Host erreichbar sind.

Warum mehrfaches Überschreiben nicht hilft

An diesem Punkt greifen manche reflexartig zur alten Lösung: „Dann überschreiben wir eben öfter.“

Diese Logik ergab Sinn, solange die Überschreibabdeckung deterministisch war. Bei Flash-Speichern ist sie es nicht.

Mehrere Überschreibdurchläufe erhöhen die Sicherheit nicht. Oft bewirken sie das Gegenteil. Wiederholte Schreibvorgänge lösen zusätzliches Wear-Leveling aus und erhöhen die Wahrscheinlichkeit, dass Daten in Reserve- oder umgemappte Blöcke verschoben werden – genau in jene Bereiche, die der Host weder sehen noch erreichen kann.

Flash-Speicher behalten zudem keine analogen Rückstände wie magnetische Medien. Es gibt keine verblassenden magnetischen Domänen, die berücksichtigt werden müssten. Könnte man jede Zelle einmal überschreiben, wäre das ausreichend. Das Problem ist nicht die Anzahl der Durchläufe, sondern dass man nicht kontrolliert, wo sie tatsächlich landen.

Mehr Durchläufe bedeuten nicht mehr Abdeckung. Meist bedeuten sie nur mehr Hoffnung.

Kann Flash-Speicher jemals vollständig gelöscht werden?

Die ehrliche Antwort hängt vom geforderten Sicherheitsniveau ab.

Reines hostbasiertes Überschreiben reicht für hochsichere Sanitisierung nicht aus. Es kann den logisch adressierbaren Speicherbereich leeren, aber nicht beweisen, dass alle physischen NAND-Zellen gelöscht wurden.

Controller-basierte Secure-Erase- oder Sanitize-Befehle können wirksam sein – wenn sie korrekt implementiert sind. Sie verlassen sich darauf, dass die Firmware den Controller anweist, Zuordnungen zu verwerfen, interne Blöcke zu löschen oder ausgemusterte Bereiche aufzugeben. Ihre Wirksamkeit hängt vollständig von der Vertrauenswürdigkeit und Qualität der Controller-Firmware ab.

Kryptografische Löschung, bei der alle Daten verschlüsselt gespeichert und der Schlüssel zerstört wird, ist derzeit der praktikabelste nicht-destruktive Ansatz, um sämtliche Daten – einschließlich verborgener Blöcke – unlesbar zu machen. Auch hier gilt: Die Wirksamkeit steht und fällt mit der korrekten Implementierung und Schlüsselverwaltung im Controller.

Physische Zerstörung bleibt die einzige Methode, die ohne Vertrauen in Firmware-Verhalten nachweisbar ist. Deshalb taucht sie selbst heute noch in Richtlinien mit höchsten Sicherheitsanforderungen auf – auch wenn sie operativ unpraktisch ist.

Die praktische Realität in Organisationen

In der Praxis arbeiten die meisten Organisationen nicht mit Geheimdienst-Bedrohungsmodellen. Sie müssen Geräte für Wiederverwendung, Weitergabe oder kontrollierte Entsorgung vorbereiten. Sie benötigen Konsistenz, Dokumentation und Risikominimierung – auch wenn eine absolute physische Vernichtung nicht erreichbar ist.

Genau hier sind disziplinierte Löschprozesse weiterhin wichtig. Der Einsatz controller-bewusster Werkzeuge zur validierten logischen Löschung, kombiniert mit klaren Richtlinien, wann kryptografische Löschung oder Zerstörung erforderlich ist, ist deutlich sinnvoller als das unkritische Anwenden veralteter Annahmen.

Dazu gehört auch Ehrlichkeit darüber, was ein Löschvorgang tatsächlich leistet – und was nicht.

Warum das heute wichtiger ist denn je

Flash-Speicher ist überall. USB-Sticks, SD-Karten, microSD, CompactFlash – das Formfaktor-Design ändert sich, das zugrunde liegende Verhalten nicht. Alle Speichermedien weiterhin so zu behandeln, als wären sie Festplatten aus dem Jahr 1998, erhöht still und leise das Risiko.

Die Quintessenz ist nicht, dass Flash unsicher wäre. Sondern dass Sanitisierungsmethoden zum Medium passen müssen. Tun sie das nicht, wächst die Lücke zwischen wahrgenommener und tatsächlicher Sicherheit.

Werkzeuge und Plattformen wie Nexcopy helfen dabei, für flashbasierte Medientypen Struktur und Wiederholbarkeit zu schaffen. Sie ändern nicht die Physik von NAND. Sie unterstützen Organisationen dabei, die bestmöglichen Kontrollen konsequent, transparent und mit weniger Annahmen umzusetzen.

Sicheres Löschen hat nicht aufgehört zu funktionieren. Die Speichertechnologie hat sich geändert. Je früher wir das anerkennen, desto besser werden unsere Richtlinien – und Ergebnisse.

Wie dieser Artikel entstanden ist

Dieser Artikel wurde mithilfe von KI für Struktur und Formulierung erstellt und anschließend von einem menschlichen Autor überprüft, bearbeitet und finalisiert, um Klarheit, Genauigkeit und Praxisrelevanz zu verbessern.

Bildhinweis

Das Bild am Anfang dieses Artikels wurde mithilfe künstlicher Intelligenz zu Illustrationszwecken erstellt. Es handelt sich nicht um eine Fotografie realer Umgebungen.

Tags:Datenvernichtungsstandards, DoD-Löschung, Flash-Speicher-Sanitisierung, NAND Wear Leveling, sichere Löschmethoden